java中PreparedStatement和Statement的區(qū)別是什么

這篇文章將為大家詳細(xì)講解有關(guān)java中PreparedStatement和Statement的區(qū)別是什么,文章內(nèi)容質(zhì)量較高,因此小編分享給大家做個(gè)參考,希望大家閱讀完這篇文章后對(duì)相關(guān)知識(shí)有一定的了解。

創(chuàng)新互聯(lián)是一家專(zhuān)業(yè)提供三門(mén)峽企業(yè)網(wǎng)站建設(shè),專(zhuān)注與成都網(wǎng)站建設(shè)、成都網(wǎng)站制作、H5建站、小程序制作等業(yè)務(wù)。10年已為三門(mén)峽眾多企業(yè)、政府機(jī)構(gòu)等服務(wù)。創(chuàng)新互聯(lián)專(zhuān)業(yè)網(wǎng)站設(shè)計(jì)公司優(yōu)惠進(jìn)行中。

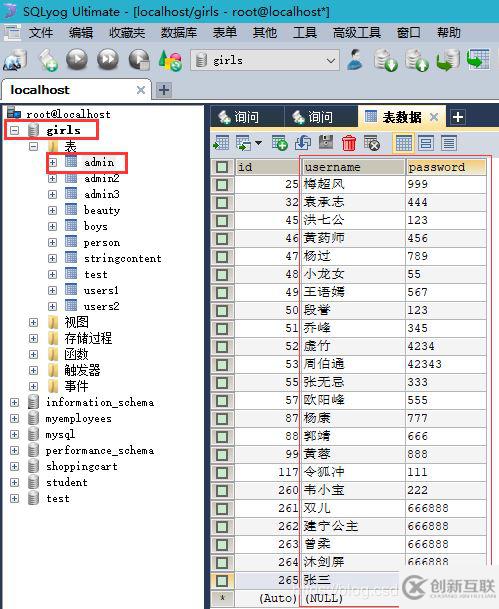

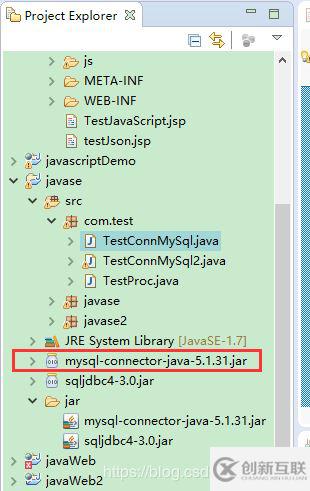

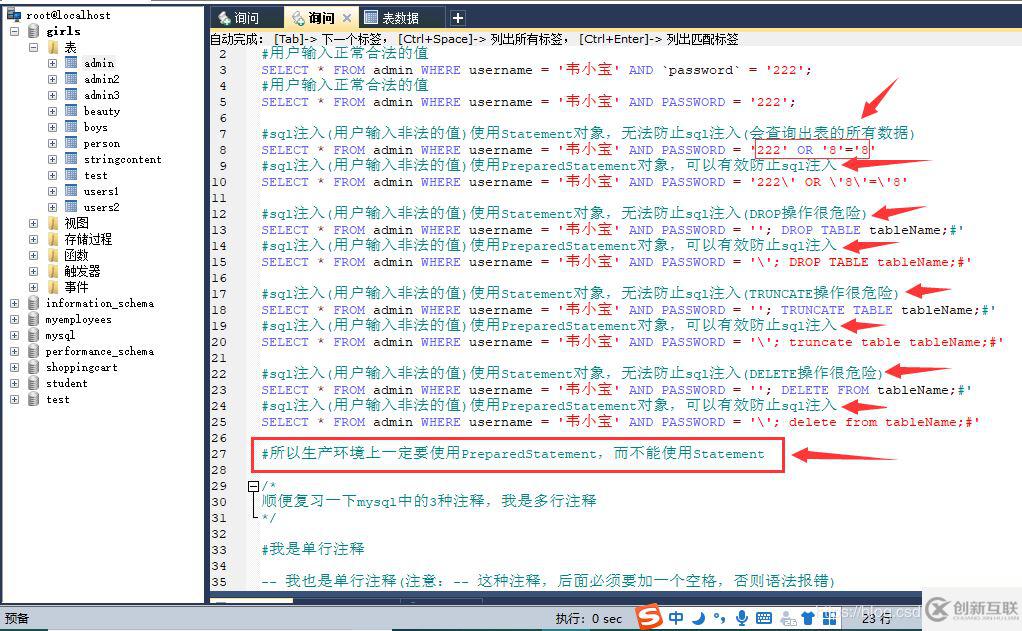

我用的是MySQL數(shù)據(jù)庫(kù),以admin表為例子,如下圖:

最后面有具體的java代碼和sql代碼案例

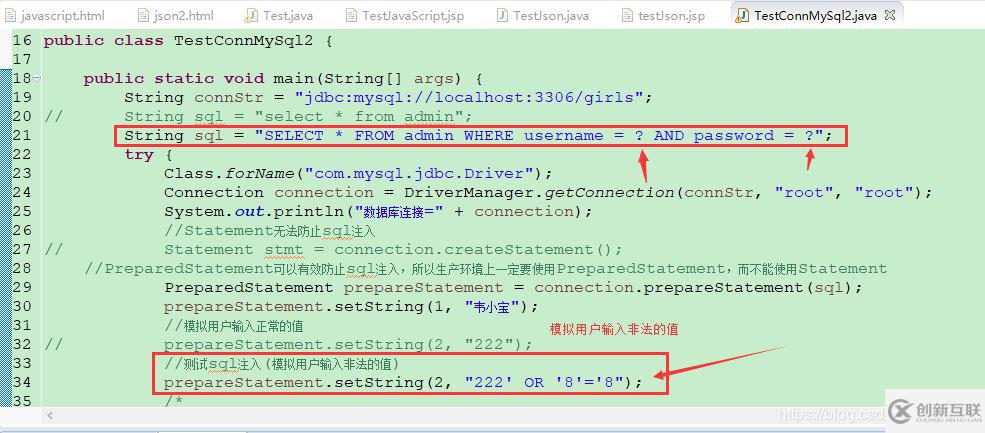

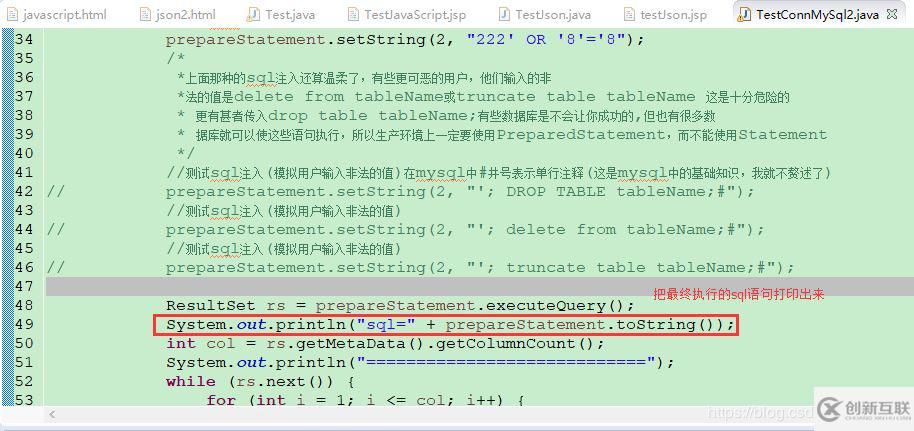

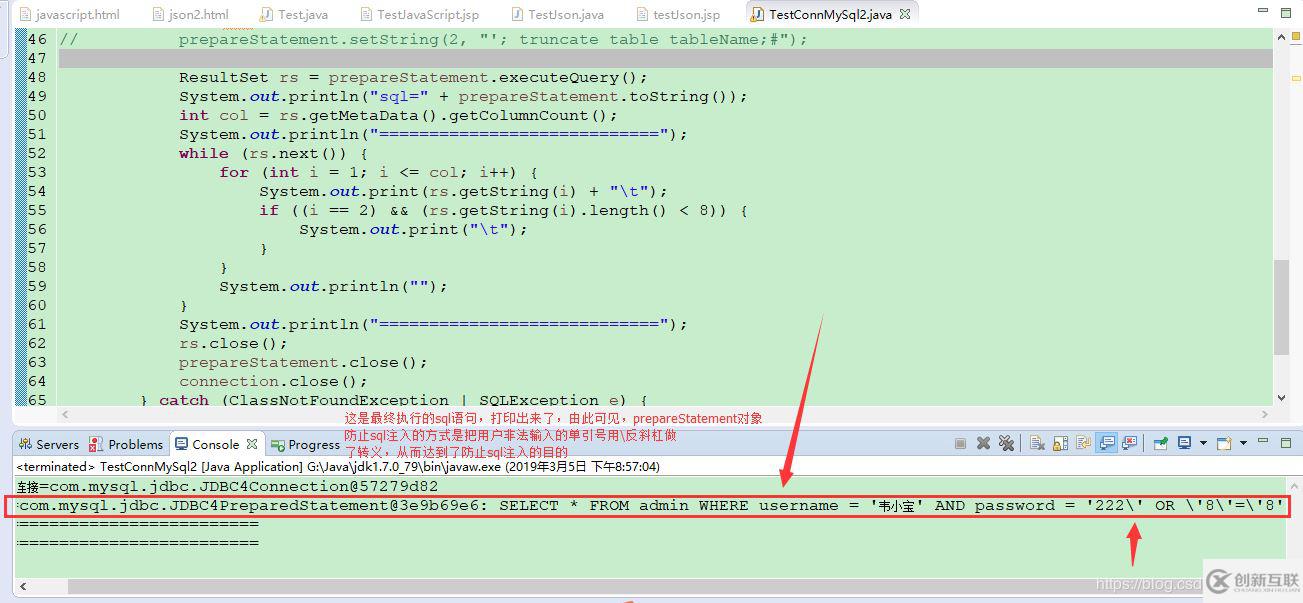

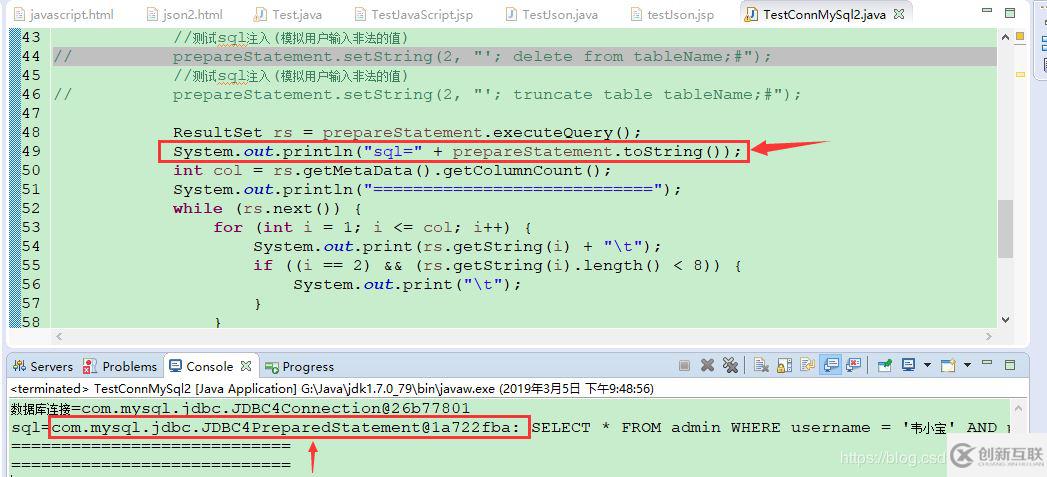

最終執(zhí)行的sql語(yǔ)句打印出來(lái)是SELECT * FROM admin WHERE username = '韋小寶' AND password = '222\' OR \'8\'=\'8'

從以上截圖就能看出來(lái),由此可見(jiàn),prepareStatement對(duì)象防止sql注入的方式是把用戶(hù)非法輸入的單引號(hào)用\反斜杠做了轉(zhuǎn)義,從而達(dá)到了防止sql注入的目的

Statement對(duì)象就沒(méi)那么好心了,它才不會(huì)把用戶(hù)非法輸入的單引號(hào)用\反斜杠做轉(zhuǎn)義呢!

PreparedStatement可以有效防止sql注入,所以生產(chǎn)環(huán)境上一定要使用PreparedStatement,而不能使用Statement

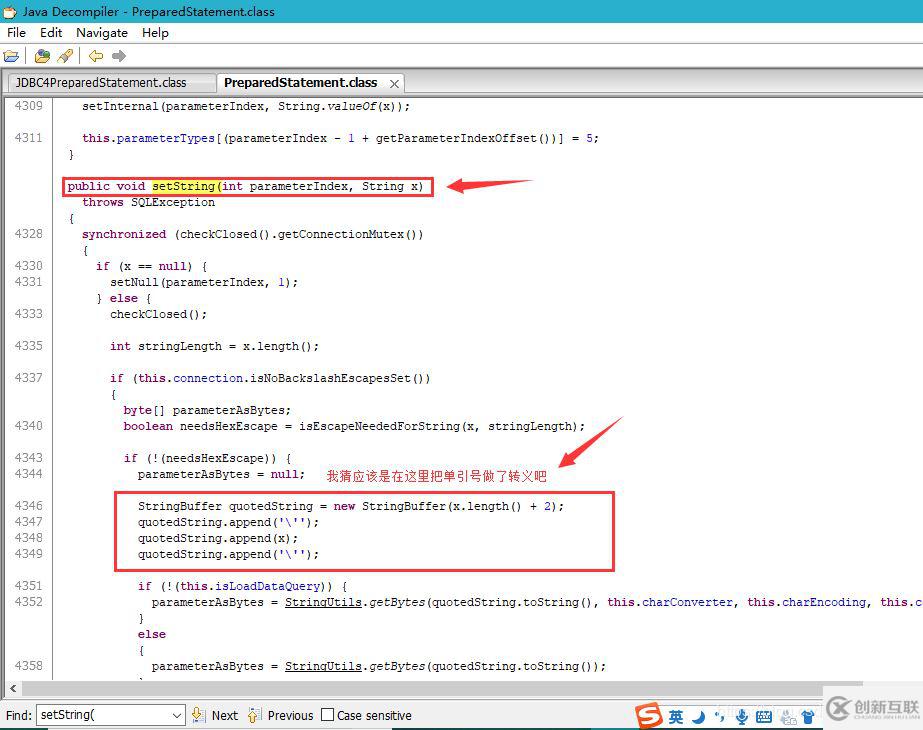

當(dāng)然啦,你可以仔細(xì)研究下PreparedStatement對(duì)象是如何防止sql注入的,我自己把最終執(zhí)行的sql語(yǔ)句打印出來(lái)了,看到打印出來(lái)的sql語(yǔ)句就明白了,原來(lái)是mysql數(shù)據(jù)庫(kù)產(chǎn)商,在實(shí)現(xiàn)PreparedStatement接口的實(shí)現(xiàn)類(lèi)中的setString(int parameterIndex, String x)函數(shù)中做了一些處理,把單引號(hào)做了轉(zhuǎn)義(只要用戶(hù)輸入的字符串中有單引號(hào),那mysql數(shù)據(jù)庫(kù)產(chǎn)商的setString()這個(gè)函數(shù),就會(huì)把單引號(hào)做轉(zhuǎn)義)

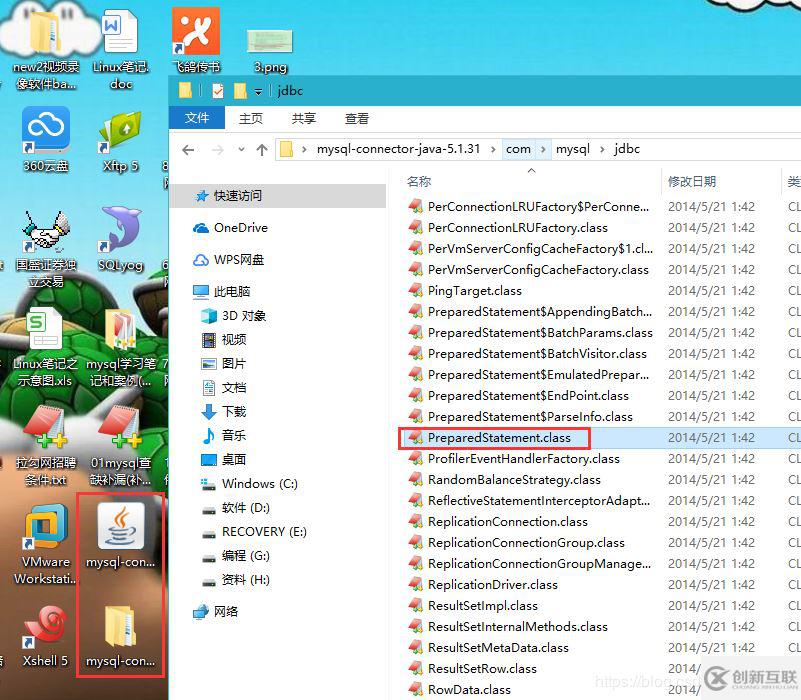

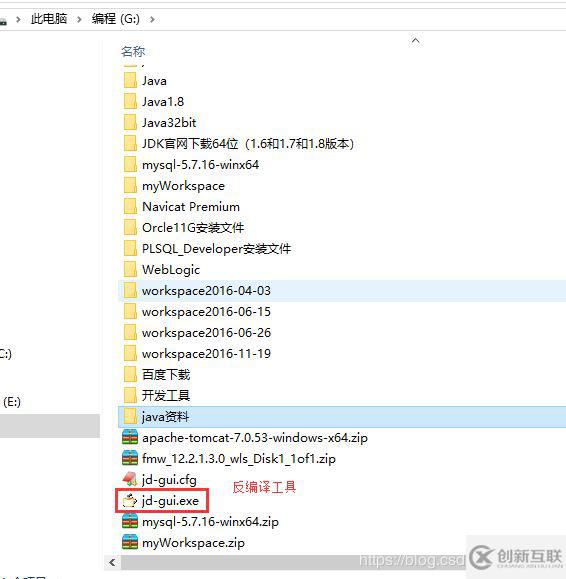

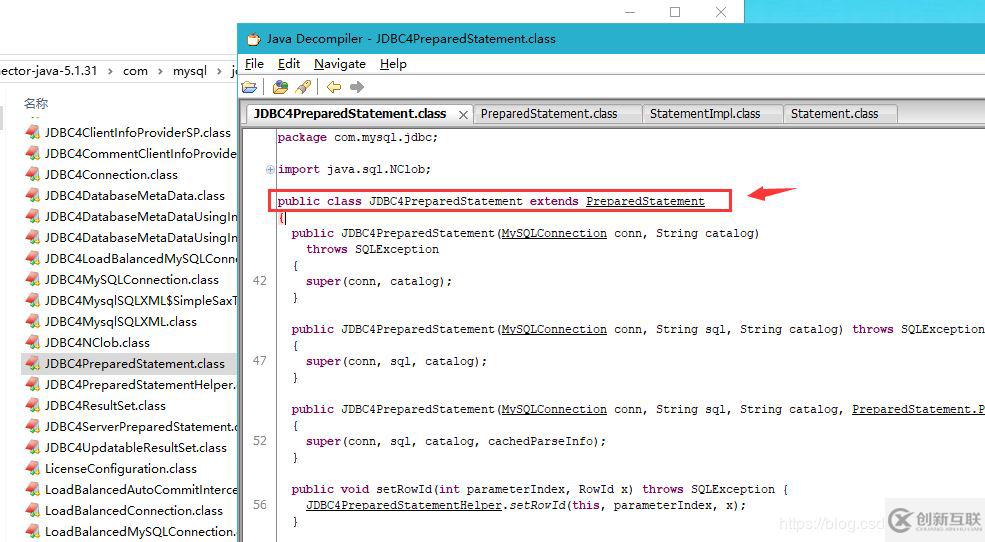

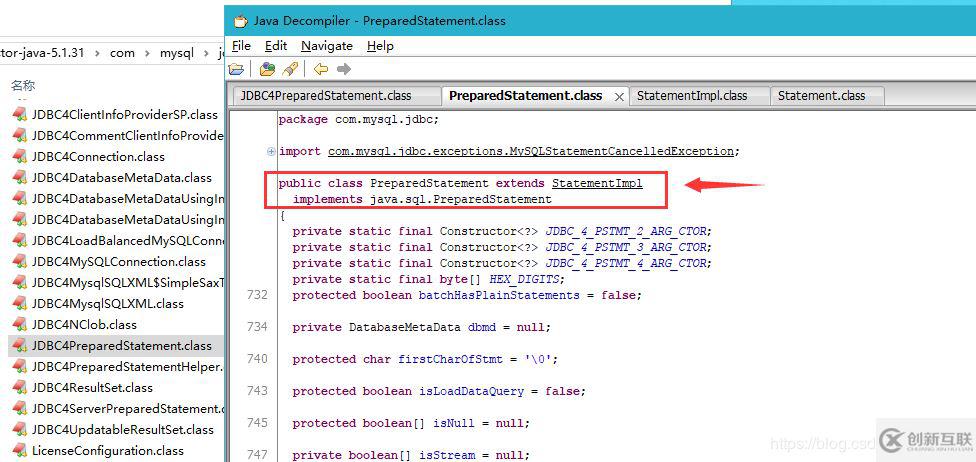

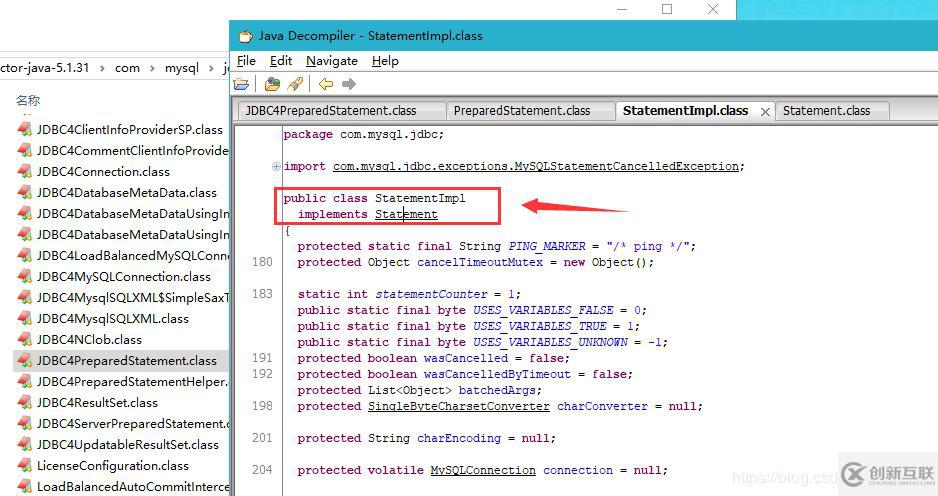

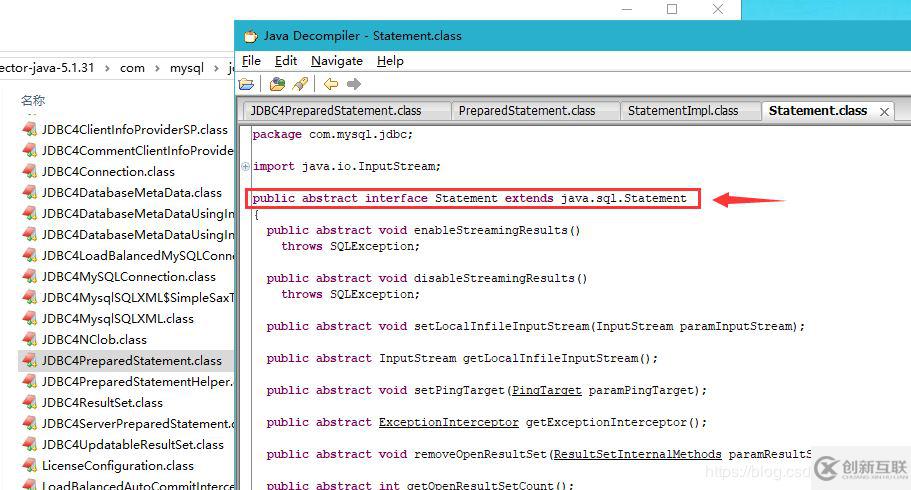

大家有興趣可以去網(wǎng)上,下載一份mysql數(shù)據(jù)庫(kù)的驅(qū)動(dòng)程序的源代碼,看看mysql數(shù)據(jù)庫(kù)產(chǎn)商的驅(qū)動(dòng)程序的源代碼,去源代碼中找到setString(int parameterIndex, String x)函數(shù),看看該函數(shù)中是怎么寫(xiě)的,我沒(méi)有下載mysql數(shù)據(jù)庫(kù)產(chǎn)商的驅(qū)動(dòng)程序的源代碼,而是把mysql數(shù)據(jù)庫(kù)的驅(qū)動(dòng)程序jar包解壓了,找到了PreparedStatement.class文件,利用反編譯工具,反編譯了一下,如下:

這下大家應(yīng)該知道PreparedStatement是如何防止sql注入的了吧

像222' OR '8'='8這樣的sql注入還算溫柔了,有些更可惡的用戶(hù),他們輸入的非法的值是delete from tableName或truncate table tableName 這是十分危險(xiǎn)的,更有甚者傳入drop table tableName;有些數(shù)據(jù)庫(kù)是不會(huì)讓你成功的,但也有很多數(shù)據(jù)庫(kù)就可以使這些語(yǔ)句執(zhí)行,所以生產(chǎn)環(huán)境上一定要使用PreparedStatement,而不能使用Statement

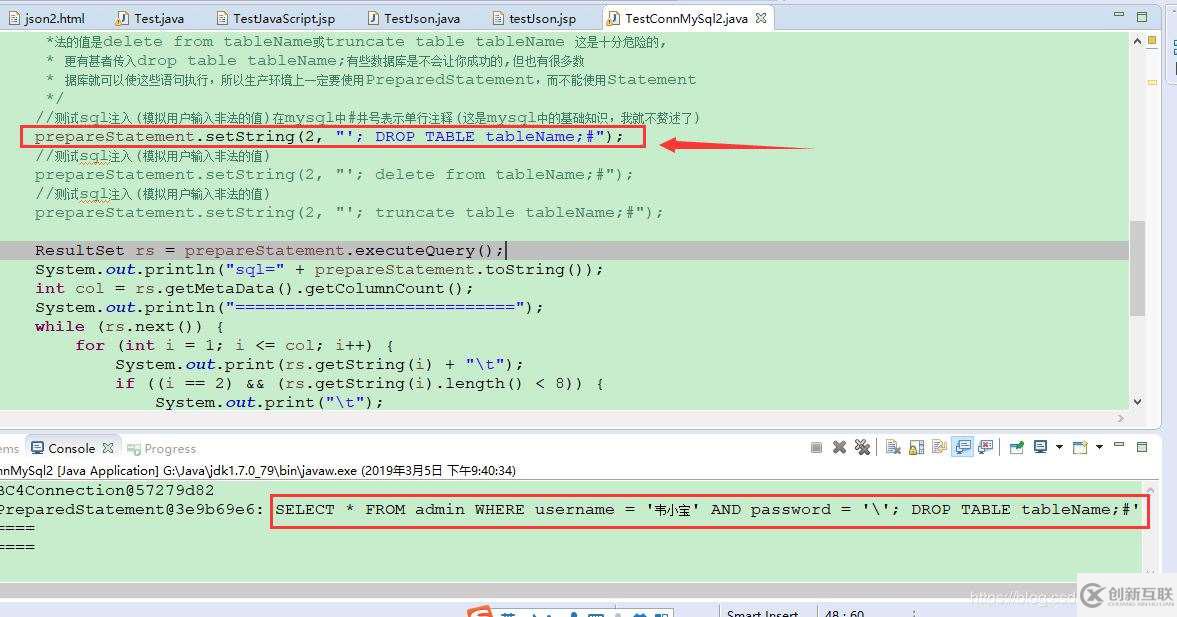

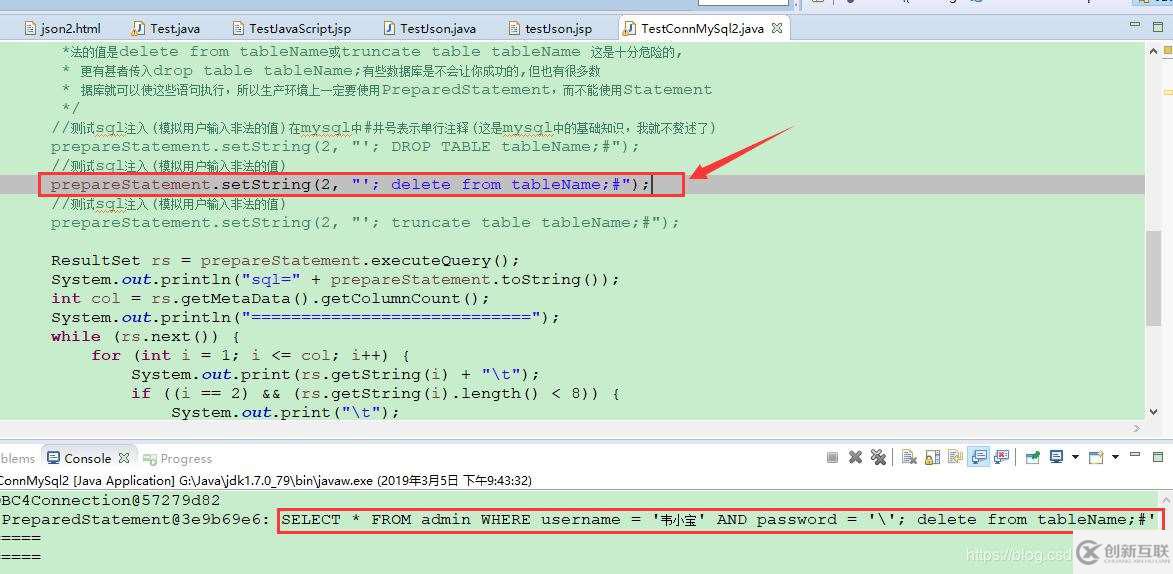

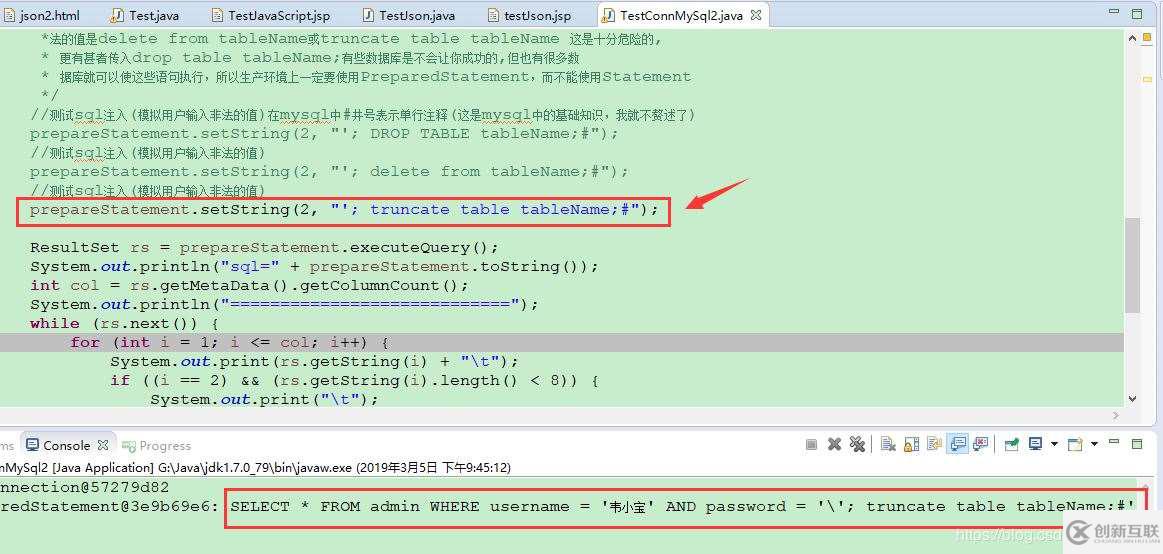

下面再舉幾個(gè)例子,看截圖

最終打印SELECT * FROM admin WHERE username = '韋小寶' AND password = '\'; DROP TABLE tableName;#'

最終打印SELECT * FROM admin WHERE username = '韋小寶' AND password = '\'; delete from tableName;#'

最終打印SELECT * FROM admin WHERE username = '韋小寶' AND password = '\'; truncate table tableName;#'

下面是java代碼和sql語(yǔ)句,供大家參考,主要是為了測(cè)試PreparedStatement對(duì)象,所以java代碼寫(xiě)的比較粗略,大家湊合著看吧!

package com.test;

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.sql.SQLException;

import java.sql.Statement;

/*

* 研究PreparedStatement是如何防止sql注入的,我分析了一下,原來(lái)是mysql數(shù)據(jù)庫(kù)產(chǎn)商,在實(shí)

* 現(xiàn)PreparedStatement接口的實(shí)現(xiàn)類(lèi)中的setString(int parameterIndex, String x)函

* 數(shù)中做了一些處理,把單引號(hào)做了轉(zhuǎn)義(只要用戶(hù)輸入的字符串中有單引號(hào),那mysql數(shù)據(jù)庫(kù)產(chǎn)商的setString()這個(gè)函

* 數(shù),就會(huì)把單引號(hào)做轉(zhuǎn)義)

*/

public class TestConnMySql2 {

public static void main(String[] args) {

String connStr = "jdbc:mysql://localhost:3306/girls";

// String sql = "select * from admin";

String sql = "SELECT * FROM admin WHERE username = ? AND password = ?";

try {

Class.forName("com.mysql.jdbc.Driver");

Connection connection = DriverManager.getConnection(connStr, "root", "root");

System.out.println("數(shù)據(jù)庫(kù)連接=" + connection);

//Statement無(wú)法防止sql注入

// Statement stmt = connection.createStatement();

//PreparedStatement可以有效防止sql注入,所以生產(chǎn)環(huán)境上一定要使用PreparedStatement,而不能使用Statement

PreparedStatement prepareStatement = connection.prepareStatement(sql);

prepareStatement.setString(1, "韋小寶");

//模擬用戶(hù)輸入正常的值

// prepareStatement.setString(2, "222");

//測(cè)試sql注入(模擬用戶(hù)輸入非法的值)

prepareStatement.setString(2, "222' OR '8'='8");

/*

*上面那種的sql注入還算溫柔了,有些更可惡的用戶(hù),他們輸入的非

*法的值是delete from tableName或truncate table tableName 這是十分危險(xiǎn)的,

* 更有甚者傳入drop table tableName;有些數(shù)據(jù)庫(kù)是不會(huì)讓你成功的,但也有很多數(shù)

* 據(jù)庫(kù)就可以使這些語(yǔ)句執(zhí)行,所以生產(chǎn)環(huán)境上一定要使用PreparedStatement,而不能使用Statement

*/

//測(cè)試sql注入(模擬用戶(hù)輸入非法的值)在mysql中#井號(hào)表示單行注釋(這是mysql中的基礎(chǔ)知識(shí),我就不贅述了)

// prepareStatement.setString(2, "'; DROP TABLE tableName;#");

//測(cè)試sql注入(模擬用戶(hù)輸入非法的值)

// prepareStatement.setString(2, "'; delete from tableName;#");

//測(cè)試sql注入(模擬用戶(hù)輸入非法的值)

// prepareStatement.setString(2, "'; truncate table tableName;#");

ResultSet rs = prepareStatement.executeQuery();

System.out.println("sql=" + prepareStatement.toString());

int col = rs.getMetaData().getColumnCount();

System.out.println("============================");

while (rs.next()) {

for (int i = 1; i <= col; i++) {

System.out.print(rs.getString(i) + "\t");

if ((i == 2) && (rs.getString(i).length() < 8)) {

System.out.print("\t");

}

}

System.out.println("");

}

System.out.println("============================");

rs.close();

prepareStatement.close();

connection.close();

} catch (ClassNotFoundException | SQLException e) {

e.printStackTrace();

}

}

}#用戶(hù)輸入正常合法的值 SELECT * FROM admin WHERE username = '韋小寶' AND `password` = '222'; #用戶(hù)輸入正常合法的值 SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = '222'; #sql注入(用戶(hù)輸入非法的值)使用Statement對(duì)象,無(wú)法防止sql注入(會(huì)查詢(xún)出表的所有數(shù)據(jù)) SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = '222' OR '8'='8' #sql注入(用戶(hù)輸入非法的值)使用PreparedStatement對(duì)象,可以有效防止sql注入 SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = '222\' OR \'8\'=\'8' #sql注入(用戶(hù)輸入非法的值)使用Statement對(duì)象,無(wú)法防止sql注入(DROP操作很危險(xiǎn)) SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = ''; DROP TABLE tableName;#' #sql注入(用戶(hù)輸入非法的值)使用PreparedStatement對(duì)象,可以有效防止sql注入 SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = '\'; DROP TABLE tableName;#' #sql注入(用戶(hù)輸入非法的值)使用Statement對(duì)象,無(wú)法防止sql注入(TRUNCATE操作很危險(xiǎn)) SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = ''; TRUNCATE TABLE tableName;#' #sql注入(用戶(hù)輸入非法的值)使用PreparedStatement對(duì)象,可以有效防止sql注入 SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = '\'; truncate table tableName;#' #sql注入(用戶(hù)輸入非法的值)使用Statement對(duì)象,無(wú)法防止sql注入(DELETE操作很危險(xiǎn)) SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = ''; DELETE FROM tableName;#' #sql注入(用戶(hù)輸入非法的值)使用PreparedStatement對(duì)象,可以有效防止sql注入 SELECT * FROM admin WHERE username = '韋小寶' AND PASSWORD = '\'; delete from tableName;#' #所以生產(chǎn)環(huán)境上一定要使用PreparedStatement,而不能使用Statement /* 順便復(fù)習(xí)一下mysql中的3種注釋?zhuān)沂嵌嘈凶⑨? */ #我是單行注釋 -- 我也是單行注釋(注意:-- 這種注釋?zhuān)竺姹仨氁右粋€(gè)空格,否則語(yǔ)法報(bào)錯(cuò))

關(guān)于java中PreparedStatement和Statement的區(qū)別是什么就分享到這里了,希望以上內(nèi)容可以對(duì)大家有一定的幫助,可以學(xué)到更多知識(shí)。如果覺(jué)得文章不錯(cuò),可以把它分享出去讓更多的人看到。

標(biāo)題名稱(chēng):java中PreparedStatement和Statement的區(qū)別是什么

網(wǎng)頁(yè)鏈接:http://www.yijiale78.com/article2/ihddoc.html

成都網(wǎng)站建設(shè)公司_創(chuàng)新互聯(lián),為您提供用戶(hù)體驗(yàn)、網(wǎng)站營(yíng)銷(xiāo)、品牌網(wǎng)站建設(shè)、App設(shè)計(jì)、搜索引擎優(yōu)化、微信公眾號(hào)

聲明:本網(wǎng)站發(fā)布的內(nèi)容(圖片、視頻和文字)以用戶(hù)投稿、用戶(hù)轉(zhuǎn)載內(nèi)容為主,如果涉及侵權(quán)請(qǐng)盡快告知,我們將會(huì)在第一時(shí)間刪除。文章觀(guān)點(diǎn)不代表本網(wǎng)站立場(chǎng),如需處理請(qǐng)聯(lián)系客服。電話(huà):028-86922220;郵箱:631063699@qq.com。內(nèi)容未經(jīng)允許不得轉(zhuǎn)載,或轉(zhuǎn)載時(shí)需注明來(lái)源: 創(chuàng)新互聯(lián)

- 網(wǎng)站內(nèi)鏈如何做,才能提高網(wǎng)站排名? 2013-07-10

- 網(wǎng)站內(nèi)鏈到底有什么用呢? 2022-12-21

- 讓網(wǎng)站內(nèi)鏈建設(shè)一鳴驚人的要點(diǎn) 2023-03-11

- 網(wǎng)站內(nèi)鏈注意事項(xiàng) 2016-11-07

- 網(wǎng)站內(nèi)鏈的規(guī)范化同樣也重要直接影響優(yōu)化效果 2014-11-11

- 網(wǎng)站內(nèi)鏈優(yōu)化有哪些要點(diǎn)證明內(nèi)鏈的重要性? 2016-11-09

- 合理使用網(wǎng)站內(nèi)鏈有利于百度SEO 2020-07-23

- 北京網(wǎng)站建設(shè)-淺談企業(yè)網(wǎng)站內(nèi)鏈建設(shè)指南 2021-11-11

- 建設(shè)網(wǎng)站內(nèi)鏈有哪些竅門(mén)? 2022-10-19

- 通過(guò)成都網(wǎng)站建設(shè)公司進(jìn)行企業(yè)網(wǎng)站內(nèi)鏈優(yōu)化,細(xì)節(jié)決定網(wǎng)站排名 2021-10-22

- 有關(guān)網(wǎng)站內(nèi)鏈錨文本布局方法技巧 2020-08-05

- 做好網(wǎng)站內(nèi)鏈布局可以有效提升網(wǎng)站流量 2021-09-27